Προβληματισμό έχει προκαλέσει η μέθοδος απάτης «SMS Blaster Attacks», που χρησιμοποιούσαν οι δύο Κινέζοι, για να εξαπατούν κόσμο. Οι άνδρες που συνελήφθησαν, είχαν ολόκληρο εξοπλισμό στο πορτ μπαγκάζ αυτοκινήτου για να μπορούν να υλοποιούν το σχέδιό τους, να πέρνουν στοιχεία τραπεζικά και να πραγματοποιούν αγορές.

Οι δύο άνδρες, 29 και 31 ετών, χρησιμοποιώντας τον ειδικό εξοπλισμό που είχαν στο πορτ μπαγκάζ του αυτοκινήτου τους, επηρέαζαν τα κινητά τηλέφωνα των ανυποψίαστων θυμάτων και κατάφερναν να αποσπάσουν τραπεζικά δεδομένα τα οποία χρησιμοπποιούσαν για αγορές τους.

Στα ίχνη τους οδήγησε τις αρχές η καταγγελία μίας υπαλλήλου σε κατάστημα καλλυντικών σε εμπορικό κέντρο στα Σπάτα, που κάλεσε την αστυνομία για να καταγγείλει δύο αλλοδαπούς,, που κατά το παρελθόν είχαν πραγματοποιήσει ύποπτες συναλλαγές.

Αστυνομικοί του Τ.Δ.Ε.Ε. Σπάτων – Αρτέμιδας έφτασαν στο σημείο και έκαναν έλεγχο στους υπόπτους οι οποίοι έδειξαν πλαστά έγγραφα ταυτοποίησης και έτσι οδηγήθηκαν στο αστυνομικό τμήμα και εξακριβώθηκε η ταυτότητά τους.

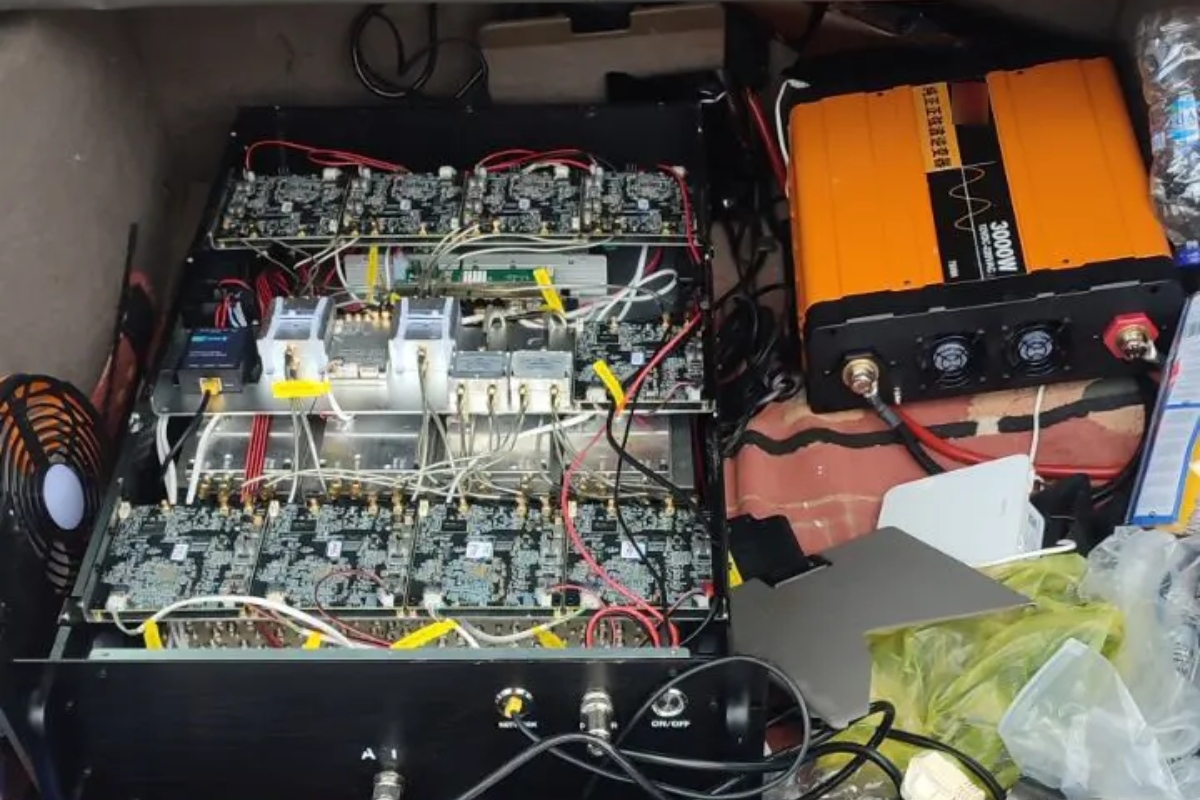

Κατά τη διάρκεια της έρευνας, κατσχέθηκαν από το όχημά τους, ειδικός ηλεκτρονικός εξοπλισμός καθώς και πέντε (5) συσκευές κινητών τηλεφώνων που είχαν οι δράστες στην κατοχή τους.

Η προανάκριση συνεχίστηκε, όσον αφορά, αφενός μεν τον ειδικό τεχνολογικό εξοπλισμό που ήταν εγκατεστημένος και λειτουργούσε εντός του οχήματος, αφετέρου δε, την εξακρίβωση της εμπλοκής των κατηγορουμένων σε έτερες περιπτώσεις παράβασης των άρθρων 370Γ του Π.Κ. «Παράνομη πρόσβαση σε πληροφοριακό σύστημα» και 386 του Π.Κ. «Απάτη».

Ο εξοπλισμός στο πορτ μπαγκάζ και η απάτη

Από την έρευνα προέκυψε ότι ο χώρος αποσκευών του οχήματος ήταν κατάλληλα διαμορφωμένος και είχε εγκατεστημένο έναν ειδικό ηλεκτρονικό εξοπλισμό που παραπέμπει σε υπολογιστικό σύστημα, με κεραία – πομπό στον «ουρανό» του οχήματος. Φαινόταν επίσης να είναι συνδεδεμένο με φορητό «ρούτερ», για να έχει πρόσβαση στο διαδίκτυο.

Επιπλέον προέκυψε ότι, οι δράστες, έχοντας συναποφασίσει τη διάπραξη πλημμελημάτων και κακουργημάτων, ενώθηκαν και συνέστησαν επιχειρησιακά δομημένη ομάδα, με διαρκή δράση. Τα μέλη της, δρώντας από κοινού, με σκοπό τον παράνομο πορισμό εισοδήματος για βιοπορισμό, χρησιμοποιούσαν τον ειδικό ηλεκτρονικό εξοπλισμό που είχαν εγκαταστημένο μέσα στο αυτοκίνητο προκειμένου να «παραπλανήσουν» τις κινητές τηλεφωνικές συσκευές των θυμάτων και να αποκτήσουν πρόσβαση στα τραπεζικά δεδομένα τους.

Τι είναι το «SMS Βlaster Attacks» και πώς εξαπατούσαν τα θύματά τους

Ο συγκεκριμένος τρόπος δράσης αποδίδεται με τον τεχνικό όρο «SMS Βlaster Attacks». Η επίθεση τους αποτελεί μία εξειδικευμένη μορφή κακόβουλης δραστηριότητας, κατά την οποία οι επιτιθέμενοι χρησιμοποιούν τεχνολογίες λογισμικού-καθοριζόμενης ραδιοσυχνότητας (Software – Defined Radio) και ψευδείς σταθμούς βάσης κινητής τηλεφωνίας, με σκοπό την «παραπλάνηση» συσκευών κινητών τηλεφώνων, την υποκλοπή δεδομένων και την αποστολή παραπλανητικών SMS. Η λειτουργία της επίθεσης βασίζεται στην εκμετάλλευση αδυναμιών του πρωτοκόλλου 2G, το οποίο, παρότι απαρχαιωμένο, εξακολουθεί να υποστηρίζεται από μεγάλο αριθμό συσκευών για λόγους συμβατότητας. Η επίθεση πραγματοποιείται ως εξής:

(α) Ο επιτιθέμενος δημιουργεί δύο ψευδείς σταθμούς βάσης: ένας προσομοιώνει δίκτυο 4G, ώστε να προσελκύσει τη συσκευή-στόχο, και ένας δεύτερος, λειτουργεί σε δίκτυο 2G, μέσω του οποίου πραγματοποιείται η κακόβουλη ενέργεια.

(β) Η συσκευή εξαναγκάζεται σε υποβάθμιση της σύνδεσής της από 4G σε 2G, με τεχνικές όπως το RRC Redirection ή Cell Reselection, αξιοποιώντας το ισχυρότερο σήμα που εκπέμπεται από τον επιτιθέμενο.

(γ) Μόλις επιτευχθεί η σύνδεση της συσκευής στο δίκτυο 2G, ο επιτιθέμενος αποκτά πρόσβαση σε αναγνωριστικά της συσκευής (IMSI και IMEI), χωρίς να απαιτείται η διαδικασία αυθεντικοποίησης.

(δ) Μέσω της ψευδούς βάσης, αποστέλλονται SMS με πλαστή ταυτότητα αποστολέα, τα οποία εμφανίζουν ψευδώς, ως αποστολέα κάποιο επίσημο φορέα ή τραπεζικό ίδρυμα και περιέχουν συνδέσμους phishing (Smishing attacks).

(ε) Μετά την αποστολή του μηνύματος, η συσκευή επανασυνδέεται στο δίκτυο, χωρίς εμφανή ίχνη της επίθεσης, καθιστώντας δυσχερή τον εντοπισμό.

Κατόπιν των ανωτέρω, από την Υπηρεσία μας σχηματίσθηκε δικογραφία σε βάρος των ως άνω δραστών, κατηγορουμένων για παράβαση των άρθρων 13ε, 98, 45, 386 και 370Γ του Π.Κ.« Απάτες και Παράνομη Πρόσβαση σε Πληροφοριακά Συστήματα κατά συναυτουργία και κατ’ εξακολούθηση, οι οποίες τελέστηκαν από δύο ή περισσότερους που είχαν οργανωθεί με σκοπό να διαπράττουν απάτες κατ’ επάγγελμα», σε συνδυασμό με το άρθρο 187 παρ. 3 Π.Κ. «Εγκληματική οργάνωση». Επιπλέον o (Β), για παράβαση του άρθρου 217 του Π.Κ. «Πλαστογραφία πιστοποιητικών».

3 ή και περισσότερες περιπτώσεις ερευνούν οι αρχές

Από τη σταχυολόγηση του προανακριτικού υλικού (μαρτυρίες παθόντων, ανάλυση στιγμιότυπων), η Υπηρεσία μας κατάφερε να αποσαφηνίσει τον τρόπο δράσης της εγκληματικής ομάδας και να εξιχνιάσει τις κάτωθι περιπτώσεις:

1η ΠΕΡΙΠΤΩΣΗ

Την 10-03-2025 ο 29χρονος, χρησιμοποιώντας πλαστό διαβατήριο εκδοθέν από τις Ισπανικές Αρχές, έκανε διαδικασίες για μεταβίβαση αυτοκινήτου. Δεν υπέβαλε όμως το σύνολο των απαιτούμενων δικαιολογητικών, με αποτέλεσμα να μην ολοκληρωθεί η μεταβίβαση και το αίτημα να απορριφθεί από το Υπουργείο Μεταφορών.

2η ΠΕΡΙΠΤΩΣΗ

Απογευματινές ώρες της 13-03-2025, οι δράστες, αφού απέκτησαν παράνομα πρόσβαση στα τραπεζικά δεδομένα ενός άνδρα με γεωργιανή υπηκοότητα, αγνώστων λοιπών στοιχείων, πραγματοποίησαν αγορές προϊόντων στο κατάστημα καλλυντικών που βρίσκεται στο Μαρούσι, συνολικής χρηματικής αξίας -700- ευρώ.

3η ΠΕΡΙΠΤΩΣΗ

Περί την 14:30’ ώρα της 09-04-2025, οι δράστες, αφού απέκτησαν παράνομα πρόσβαση στα τραπεζικά δεδομένα ενός άνδρα ελληνικής υπηκοότητας, πραγματοποίησαν αγορές προϊόντων στο υποκατάστημα καλλυντικών που βρίσκεται στο εμπορικό κέντρο στα Σπάτα, συνολικής χρηματικής αξίας -857,86- ευρώ, το ίδιο κατάστημα που η υπάλληλός του τους αναγνώρισε και κάλεσε τις αρχές.

Από τις αρχές, θεωρείται βέβαιο ότι η παρούσα αναφορά δεν καλύπτει το πραγματικό εύρος της εγκληματικής τους δράσης, η οποία εκτιμάται πως ήταν πολλαπλάσια.